JC-STAR制度とは?IoT製品のセキュリティ評価と申請手順

........

- 更新日

- 公開日

- 2025.10.31

IoT機器が社会のあらゆる場面に浸透する一方で、サイバー攻撃の脅威はかつてなく高まっています。

こうした状況を受け、製品のセキュリティ品質を客観的に証明し、利用者が安心してIoT機器を選べるようにするための新たな仕組みが導入されました。それが、IPA(情報処理推進機構)が運営する「JC-STAR制度」です。2025年3月末から申請受付が開始されたこの制度は、政府システムや重要インフラにおける優先調達の可能性も秘めており、IoT製品ベンダにとってビジネスチャンスの拡大に繋がる重要な取り組みといえるでしょう。

本記事では、この「JC-STAR制度」とは何か、その目的や仕組み、ラベル取得までの流れまで、網羅的に解説していきます。

1. JC-STAR制度とは?いつから運用が開始された?

1-1. 制度の正式名称と目的

出典:独立行政法人 情報処理推進機構(IPA)

「セキュリティラベリング制度(JC-STAR)についての詳細情報」

IPAが運営する「セキュリティ要件適合評価及びラベリング制度」(通称:JC-STAR ※1)は、2025年3月末より申請受付が開始されました。この制度では、IoT製品のセキュリティ機能を評価・可視化し、調達者や消費者が製品の安全性を確認しやすくすることを目的としています。

※1 JC-STAR:Labeling Scheme based on Japan Cyber-Security Technical Assessment Requirements

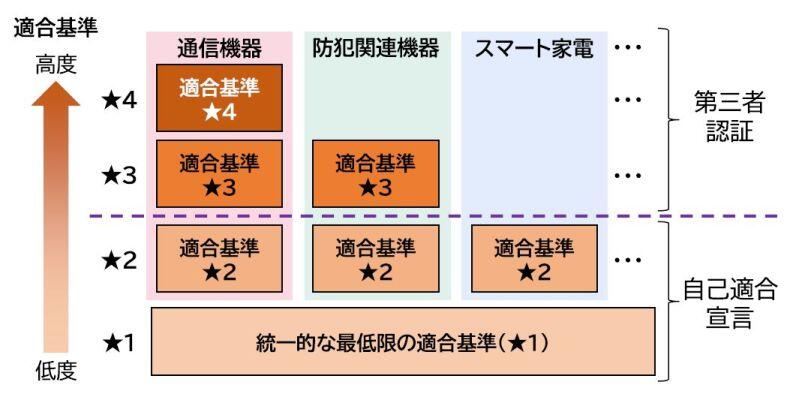

1-2. JC-STARの評価レベルの階層構造

JC-STARには4段階の評価レベルが存在します。★1と★2については自己適合宣言が認められていますが、★3以上は第三者認証が必須となります。★1は製品分野を問わず統一基準が適用されますが、★2以上は製品分野ごとの要件が定められています。また、★3以上は政府システムや重要インフラなど、極めてクリティカルな運用環境での使用を想定しています。

出典:独立行政法人 情報処理推進機構(IPA)「セキュリティラベリング制度(JC-STAR)についての詳細情報」

出典:独立行政法人 情報処理推進機構(IPA)「適合基準・評価手順(評価手法・評価ガイド)について」

1-3. 対象製品の条件

JC-STAR ★1の対象となるIoT製品は、以下の4つの条件を満たす必要があります。

① ソフトウェアのみではなく、必ずハードウェアが含まれている

② IP通信機能やデータ送受信機能を保有している

③ 直接・間接を問わずインターネットに接続される可能性がある

④ セキュリティ機能の追加・変更が、ユーザによって自由に行えない

(製品ベンダによるアップデートのみで対応される)

この条件により、ユーザが自由にソフトウェアをインストールできるPC、スマートフォン、タブレットなどは対象外となります。

2. 適合ラベル取得の流れ

2-1. 準備段階から申請まで

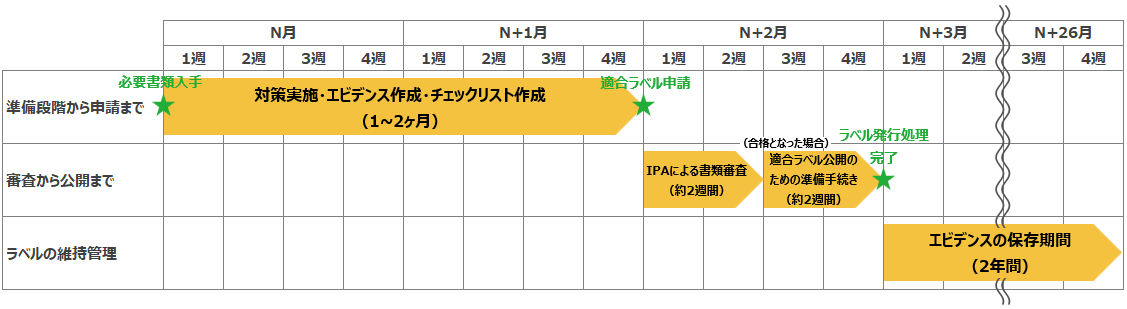

まず、IPAから必要書類を入手した後、自社製品が適合基準を満たしているかを確認します。多くの場合、いくつかの項目で非適合が発見されるため、実機とドキュメントの変更による対策が必要となります。この対策実施が最も時間を要するプロセスとなります。

その後、適合基準に対するエビデンスを作成し、そのエビデンスを基に申請用チェックリストを作成して適合ラベルを申請します。この一連のプロセスは通常1〜2ヶ月程度を要します。

2-2. 審査から公開まで

申請後、IPAによる書類審査が約2週間実施されます。合格となった場合、適合ラベル公開のための準備手続きに約2週間を要し、トータルで約1ヶ月でラベル発行処理が完了します。

2-3. ラベルの維持管理

適合ラベルは、取得した時点で完了するものではなく、製品のセキュリティ状態が有効期間中も維持されていることが前提となります。申請時には、各評価項目に対するエビデンスの提出は不要ですが、申請者はそれらを自社で適切に保存しておく義務があります。保存期間はラベルの有効期間(最大2年間)に準じており、IPAから照会があった場合や制度上の検査が実施された際には、保存していたエビデンスを提示できる状態である必要があります。

なお、製品のサポートが終了した時点でラベルの有効期間も終了します。

図4. 適合ラベル取得の流れ

3. 適合評価の分類と方法

3-1. 評価実施主体による分類

適合評価は大きく2つの方法に分類されます。製品ベンダ自身が自己適合評価を行う場合と、外部に評価を依頼する場合です。

外部委託する場合は、JC-STAR評価機関またはJC-STAR検証事業者の資格を持つ第三者評価機関に全面的に依頼することが可能です。一部のみを外部委託した場合でも自己適合評価として扱われます。

3-2. 評価結果の種類

評価項目に対する結果は、「適合」「非適合」「対象外」の3種類に分類されます。申請を行うためには、すべての項目が「適合」または「対象外」と判定されている必要があり、「非適合」とされた項目が含まれている場合は申請できません。

評価結果を「適合」とする場合は、製品がその項目の要件を満たしていることを示すエビデンスが必要です。また、「対象外」とする場合でも、その項目が製品に該当しないことを合理的に説明する根拠が求められます。これらのエビデンスは、技術文書や実機テスト結果などをもとに構成され、各項目ごとにエビデンスの名称とその根拠を明記する必要があります。

なお、これらのエビデンスは申請時にIPAへ提出する必要はありませんが、ラベルの有効期間中は保存しておく義務があり、照会や検査の際には提示できる状態であることが求められます。

4. 申請に必要な文書

4-1. 申請に必要な書類

申請にはJC-STAR適合ラベル申請書、申請確認書、チェックリストなどの文書が必要です。特に、申請確認書とチェックリストは申請において重要となる書類です。

4-2. チェックリストの詳細な構成内容

チェックリストは評価結果一覧シートと個別の適合基準に対応する詳細シートから構成されます。詳細シートには適合基準番号、適合・非適合などの評価結果、エビデンス名称、そしてそのエビデンスに基づく適合理由を記載する必要があります。

4-3. 適合ラベル発行申請書における重要なポイント

申請書には企業名、法人番号、登記事項証明書などの基本情報に加え、製品型式・名称、製品型番、ファームウェアバージョン、サポート期間などの製品固有情報が必要です。これらの情報は適合基準のエビデンスと整合している必要があり、不整合があると書類不備として却下される可能性があります。

また、自己評価、評価機関による評価、検証事業者による評価のいずれかを明記する適合評価方法の選択も必要です。

5. JC-STAR ★1適合基準の考え方

5-1. セキュリティ水準の目標

JC-STAR ★1制度では、IoT製品がインターネットを介して受ける遠隔攻撃に対して、最低限のセキュリティ対策を講じることを目的としています。特に、製品がマルウェアに感染し、ボット化することで他の機器への攻撃の踏み台となる事態を防ぎ、感染の拡大を抑止することが重視されています。

制度が想定する攻撃は、高度な専門技術を必要とするものではなく、公開されているクラックツールやスクリプトを用いて、システムの脆弱性を突くようなものです。こうしたスクリプトキディ※2レベルの攻撃、すなわち不正アクセスや通信の盗聴などに対して、IoT製品が実用的な耐性を持つことが、JC-STAR ★1セキュリティ水準の考え方です。

※2 スクリプトキディ:他人の製作したプログラムまたはスクリプトを悪用し、サイバー攻撃をおこなう者

5-2. ライフサイクルにおける要件

製品の運用期間中には、脆弱性や不具合に対して適切なサポートやアップデートが提供されることが必要です。また、製品の廃棄や譲渡時には、保存されたデータが漏洩しないよう、確実に削除できる仕組みが備わっていることが求められます。

5-3. アタックサーフェスと保護対象

想定されるアタックサーフェス※3は、有線・無線インタフェースなどの通信機能、潜在的攻撃経路(公開脆弱性を用いた裏ルート侵入など)、製品廃棄時の物理的接触などが挙げられます。

守るべき情報資産には、通信機能・セキュリティ機能・IoT機能の設定情報、および機器が収集・保存する個人情報などの機密性※4が高い情報が含まれます。

※3 アタックサーフェス:サイバー攻撃者が侵入や攻撃を試みることができる、システムやネットワーク上のすべてのポイントや経路

※4 機密性:許可された者だけが情報にアクセスできること

5-4. セキュアな保存(保護方法)の考え方

セキュアな保存(保護方法)では機密性、完全性※5、真正性※6の確保が求められます。

具体的な実現方法として、機密性は暗号化、完全性はデジタル署名※7やメッセージダイジェスト※8によって確保されます。機密性と完全性の両方を確保するためには、ハードウェア実現領域※9、サンドボックス※10、または容易に取り外せないストレージ領域で外部からのインタフェースを持たない領域でのデータ保存が必要です。

※5 完全性:情報が改ざんされず、正確な状態で保たれていること

※6 真正性:情報や通信の送信元が本物であることが確認できること

※7 デジタル署名:データが改ざんされておらず、正当な送信者からのものであることを証明する電子的な署名

※8 メッセージダイジェスト:あるデータ(メッセージ)から生成される固定長の要約(ハッシュ値)

※9 ハードウェア実現領域:ソフトウェアではなく、物理的な回路や装置によって機能を実装する領域

※10 サンドボックス:プログラムを他のシステムに影響を与えずに動作させるために使われる、外部から隔離された安全な実行環境

5-5. 暗号通信の要件

暗号通信は通信内容の盗聴防止を目的とし、インターネットを経由した通信を行う機器、またはインターネット側から接続される可能性がある範囲内のIoT機器が対象となります。ただし、インターネット側からの接続が完全に遮断されている機器であり、かつその利用環境がユーザに明確に示されている場合は、暗号通信の対象外とすることが可能です。

6. まとめ

JC-STAR制度は、IoT製品のセキュリティ向上と市場での競争力確保を両立させる重要な仕組みです。経済産業省においては、補助金制度との連携を含めた普及策の検討が進められており、企業による積極的な適合ラベル取得が推奨されています。

2025年3月末に申請受付が開始され、現在は製品仕様および運用体制の両面で適合基準を満たすための準備が急務となっています。こうした対応を早期に進めることができれば、政府調達や重要インフラにおける優先採用といった事業機会の獲得につながります。そのためにも、適切な評価手順を理解し、必要に応じて第三者評価機関を活用することで、確実な適合ラベルの取得を目指すことが重要です。

(編集者:内田 将之)