OTA導入のガイドブック!更新プロセスから構成要素まで徹底解説

........

- 更新日

- 2026.01.30

- 公開日

- 2025.07.31

出荷後の不具合対応や機能追加のたびに、現地での作業や手動によるアップデートにお困りではありませんか?OTA(Over The Air)を利用すれば、ネットワーク経由で製品を遠隔からアップデートできます。本記事では、初めてOTAを導入する方に向けて、システム構成やファームウェアのアップデート方式などを解説します。

※動画で概要を知りたい方はこちらから!

1. OTAの基本プロセス

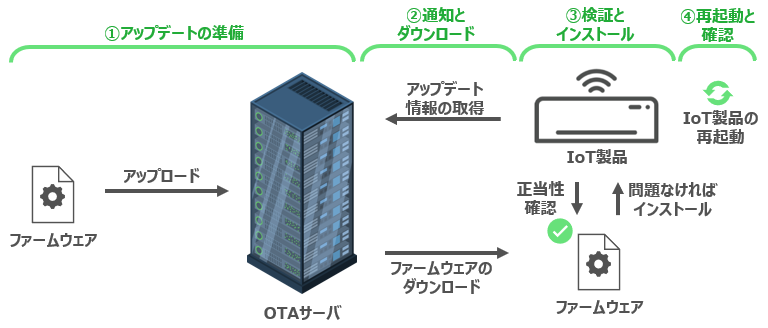

OTAでは、ファームウェアのアップデートを安全かつ効率的に行うため、以下のようなプロセスで処理が進みます。

①アップデートの準備

メーカ側で新しいファームウェアを開発・テストし、OTAサーバにアップロードします。この工程が、OTA全体スタート地点となります。

②通知とダウンロード

デバイスは定期的にOTAサーバと通信し、アップデート情報を取得します。アップデートが必要と判断された場合は、ユーザに通知したり、自動的にファームウェアのダウンロードを開始したりします。

③検証とインストール

ダウンロードしたファームウェアが正しいものであるか(正当性や改ざんの有無など)を確認し、問題がなければインストールします。このとき、署名の検証やチェックサムなどの処理が行われることが一般的です。

④再起動と確認

インストール後、デバイスを再起動し、アップデートしたファームウェアが正常に動作するかを確認します。このとき、万が一正常に動作しなかった場合に元のバージョンに戻す「ロールバック」や、異常時の「リカバリ」といった仕組みも重要です。

2. OTAシステムの構成要素

OTAを導入する際には、どのような仕組みでファームウェアを配信するかを事前に設計しておくことが重要です。特に、ネットワークやメモリの構成、通信方式といった基本設計は、運用の安定性や信頼性に直結します。本章では、OTAシステムの構成を3つの観点から整理して解説します。

2-1. ネットワーク構成

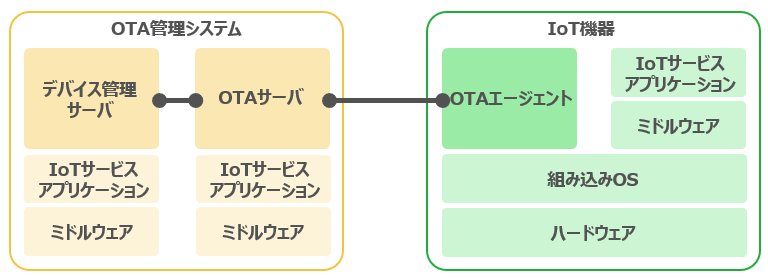

OTAを実現するためには、OTA管理システムとIoT機器が連携し、安定かつセキュアな通信経路を構築する必要があります。ここでは、OTA配信の仕組みに関わる3つの主要コンポーネントについて説明します。

デバイス管理サーバ

OTAの対象となるデバイスの一覧や状態を管理します。どのデバイスがどのバージョンのファームウェアを使用しているか、アップデート可能な状態かどうか(バッテリー残量や接続状況など)といった情報を保持し、OTA配信の判断基準として利用されます。

OTAサーバ

OTAの中心となるのが、このOTAサーバです。ファームウェアの保管や、どのデバイスにいつ配信するかの管理、配信後の成否記録までを担います。クラウド上に構築されることが多いですが、セキュリティポリシーや業界要件によってはオンプレミスで運用される場合もあります。

OTAエージェント

IoTデバイスに組み込まれたソフトウェアで、OTAの「受信側」となる役割を担います。新しいファームウェアのダウンロード、検証(署名の確認など)、実際の書き換えといった一連の処理を担当します。無線通信(例:LTE、Wi-Fi、BLE)に対応しており、製品の種類に応じてカスタマイズされることもあります。

2-2. メモリ構成

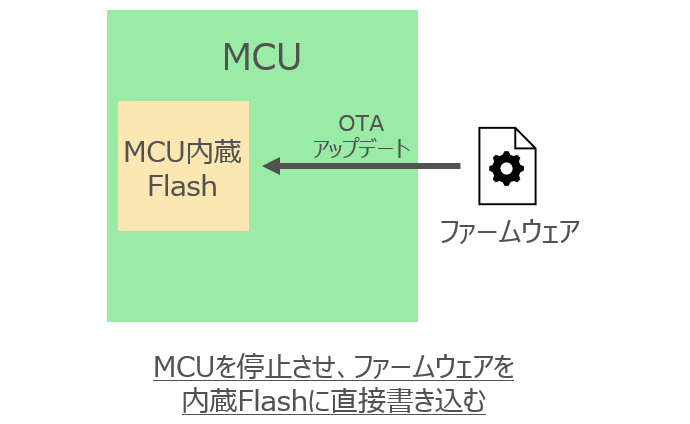

OTAを安全かつ効率的に行うためには、メモリ構成も重要な設計ポイントとなります。特にMCUの内蔵/外付けフラッシュメモリの使い方や、アップデート中の動作保証、失敗時の復旧性といった観点から、OTAの実装方式は大きく3つに分類されます。

内蔵メモリ型(シングルバンク型)

MCUの動作を一時停止させて、内蔵Flashメモリを直接書き換える方式です。構成がシンプルで低コストですが、アップデート中は製品が完全に停止し、ダウンタイムが発生します。また、バックアップ領域がない場合は、アップデートに失敗した際の復旧が難しい点にも注意が必要です。

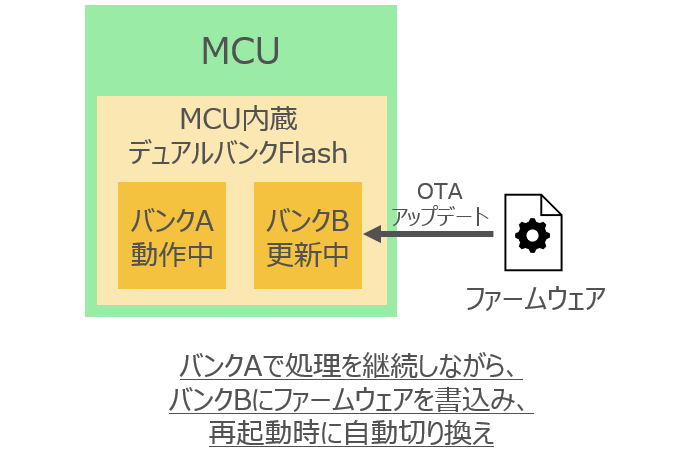

内蔵メモリ型(デュアルバンク型)

MCU内に2つのFlashバンクを持ち、一方で動作しながら、もう一方にアップデートを書き込む方式です。ダウンタイムなしでアップデートが可能で、アップデートに失敗した場合は旧バンクにロールバックできるため、安全性が高い方式です。ただし、MCUがデュアルバンクに対応し、十分な容量を備えている必要があります。

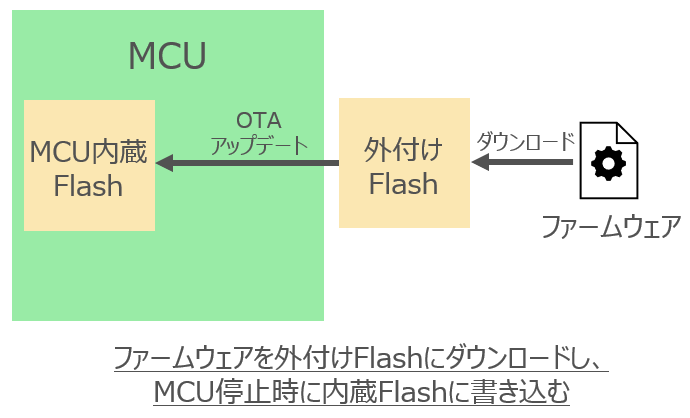

外部メモリ型

MCU動作中にファームウェアを外付けFlashにダウンロードし、その後の再起動時に本体Flashへ書き換える方式です。MCUの動作を止めずにアップデートでき、内蔵メモリ型よりも実用的です。多くの場合、外付けFlashメモリが必要となるため、設計がやや複雑になります。

2-3. 通信方式

OTAを実現するうえで、どの無線通信方式を選択するかは、製品の用途や環境に応じて検討すべき重要なポイントです。通信の到達範囲、通信速度、省電力性などが選定に影響します。たとえば、屋内機器であればWi-Fi、広域なフィールド機器であればセルラー系(LTE-Mなど)が適しています。

以下に、主な無線規格の特徴をまとめた表を示します。

| 規格 | 到達範囲 | データレートの目安 | 省電力性 | モジュール価格帯 |

|---|---|---|---|---|

| Bluetooth | ~数百m | 数百kbps~2Mbps程度 | 高 | 低 |

| Wi-Fi | ~100m | 数十Mbps~1Gbps超 | 中程度 | 中程度 |

| ZigBee/Thread | ~100m | 数十~数百kbps | 高 | 高 |

| NB-IoT | ~10km | ~200kbps | 高 | 高 |

| LTE-M | ~10km | ~1Mbps | 高 | 高 |

| Sigfox | ~50km | ~100kbps | 高 | 低 |

| LoRaWAN | ~20km | 10~50kbps | 高 | 中程度 |

3. ファームウェアのアップデート方式

OTAを安全かつ効率的に運用するためには、ファームウェアアップデート方式の選定が重要なポイントとなります。アップデートデータのサイズや頻度、通信コスト、デバイスのリソース状況に応じて適切な方式を選択することで、安定したシステム運用が可能になります。

以下に、代表的なアップデート方式である「全体アップデート」と「差分アップデート」の特徴や、それぞれのメリット・デメリットをまとめた表を示します。

| 全体アップデート | 差分アップデート | |

|---|---|---|

| 特徴 | 既存のファームウェアを丸ごと書き換える | 旧バージョンと新バージョンの差分だけを抽出し、その情報だけを配信・アップデートする方式 |

| メリット |

|

|

| デメリット |

|

|

4. まとめ

本記事では、IoT機器の進化に欠かせないOTAについて、その仕組みや手順、ファームウェア管理の考え方をご紹介しました。従来の手動アップデートや物理的な接続を必要とする方法と比べ、OTAは製品の利便性・安全性・持続的な価値を大きく向上させる技術です。

OTAを実現するためには、OTAエージェント・OTAサーバ・デバイス管理サーバなどの構成要素の理解と、それぞれの役割の把握することが欠かせません。また、ファームウェアアップデート方式によって通信負荷や設計の難易度も大きく変わるため、目的やシステム構成に応じた選定が求められます。

(執筆者:内田 将之)